CVE-2016-2183是一个与SSL/TLS相关的漏洞,也被称为SWEET32。该漏洞是对较旧的分组密码算法的攻击,它使用64位的块大小。一般 的修复方案可能包括以下步骤:

- 更新软件版本:保持操作系统、数据库和其他相关软件的更新,确保你正在使用的是最新版本。软件供应商通常会发布补丁来解决已知的安全问题,因此及时更新软件可以预防此类漏洞的利用。

- 禁用或替换弱加密算法:CVE-2016-2183是一个与SSL/TLS相关的漏洞,因此禁用或替换SSL/TLS协议中的弱加密算法是一种常见的修复方式。具体来说,你可以在服务器或应用程序的配置文件中禁用3DES等弱加密算法,并启用更安全的加密算法。

- 配置SSL/TLS协议:确保你的服务器或应用程序配置了最新版本的SSL/TLS协议,并启用了必要的加密套件。TLS 1.2或更高版本是推荐的,因为它们提供了更强大的加密和安全性。此外,你还应该禁用低版本的SSL协议,以减少安全风险。

- 使用安全的密码套件:选择安全的密码套件来加密通信。密码套件应该包含强加密算法和足够长的密钥长度,以提高通信安全性。

- 实施安全策略和审计:除了上述技术性的修复措施外,实施适当的安全策略和审计措施也非常重要。例如,限制对敏感信息的访问、定期进行安全审计、加强用户身份验证等措施都可以提高系统的安全性。

如果觉得麻烦,建议以下方案:

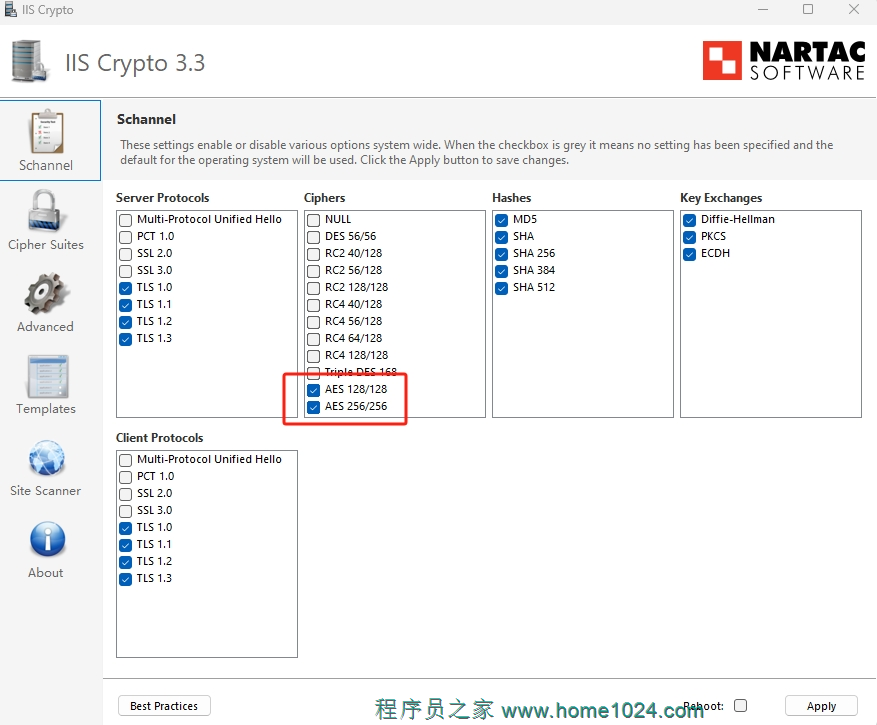

下载IISCrypto(链接:https://www.nartac.com/Products/IISCrypto),禁用Ciphers中Triple DES和RC4,如图红框的.只留下最后两个:

以上就是【windows下SSL证书CVE-2016-2183漏洞 如何修复】的全部内容了,欢迎留言评论进行交流!